AWS Organizations账户管理服务&SCP

Part1 介绍AWS Organizations

AWS Organizations 是一项账户管理服务,使您能够将多个AWS 账户整合到您创建并集中管理的组织中。AWS Organizations 包含账户管理和整合账单功能,可利用这些功能更好地满足企业的预算、安全性和合规性需求。作为组织的管理员,您可以在组织中创建账户并邀请现有账户加入组织。

AWS Organizations功能

- 集中管理您的所有AWS账户

- 所有成员账户的整合账单

- 对账户进行分层分组以满足预算、安全性或合规性需求

- 集中控制每个账户可访问的AWS服务和API操作的策略

- 帮助在组织账户中跨资源标准化标签的策略

- 控制AWS AI和机器学习服务可以手机和存储数据的策略

- 为组织账户中的资源配置自动备份的策略

- 针对AWS IAM的集成和支持

- 与其他AWS服务集成

- 全局访问

- 具备最终一致性的数据复制

- 免费使用

Part2 实验场景

前提条件:需要2个账户,称作Account A和Account B。

描述:在Account A中创建组织,并邀请Account B加入组织。在Account A中设置策略来防止Account B访问S3,在Account B上进行测试。

说明:本实验demo的Account A的ID尾号为5283,Account B的ID尾号为8124

Part3 实验步骤

3.1 实验账户说明

本实验demo的Account A的ID尾号为5283,Account B的ID尾号为8124

实验会在Account A账户中创建组织,即Account A是主账户,Account B是成员账户。

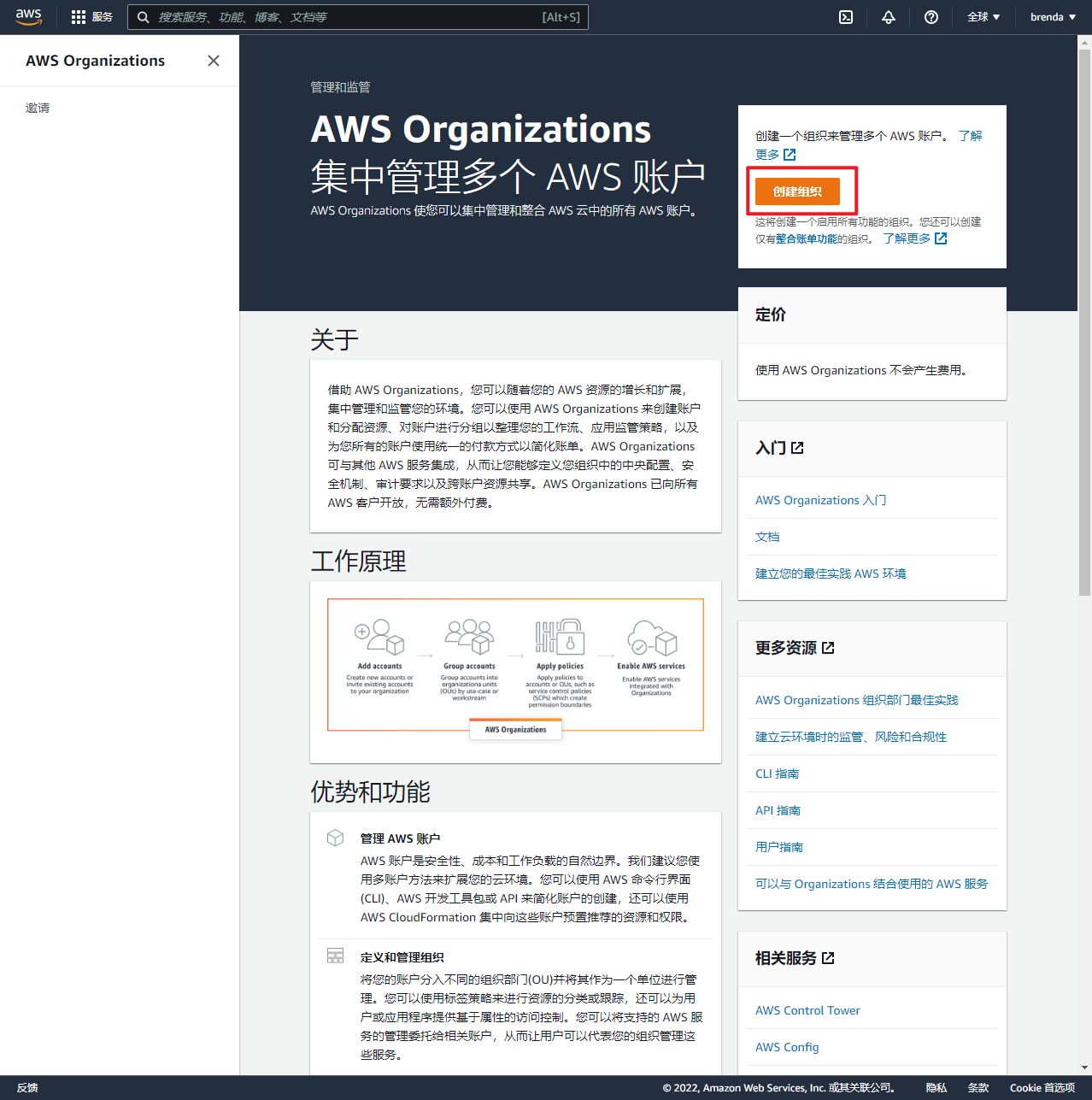

3.2 创建组织

在Account A账户中创建组织。在Organization主页,点击“创建组织”。

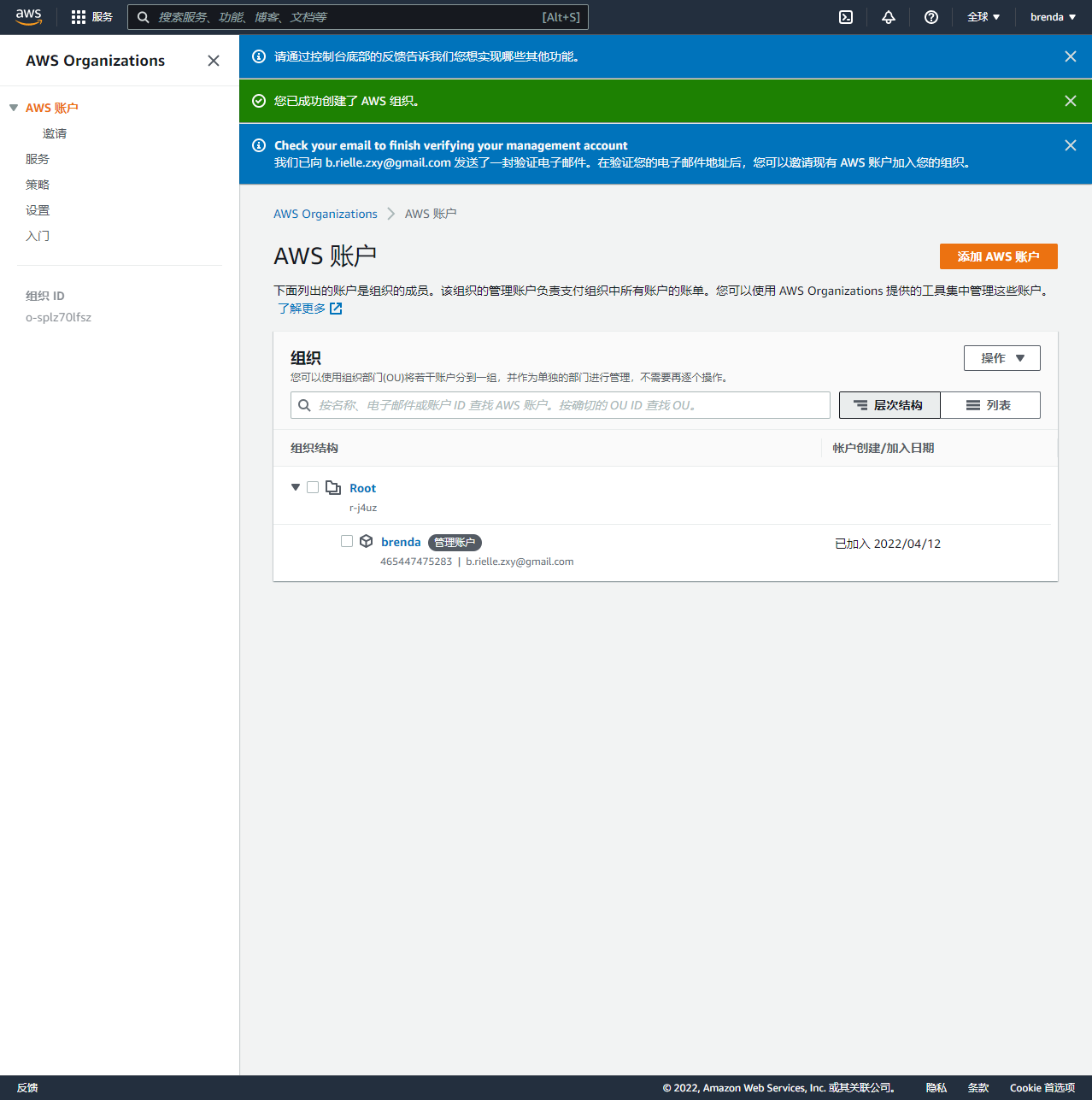

点击之后直接就能创建组织,创建组织需要邮箱验证。

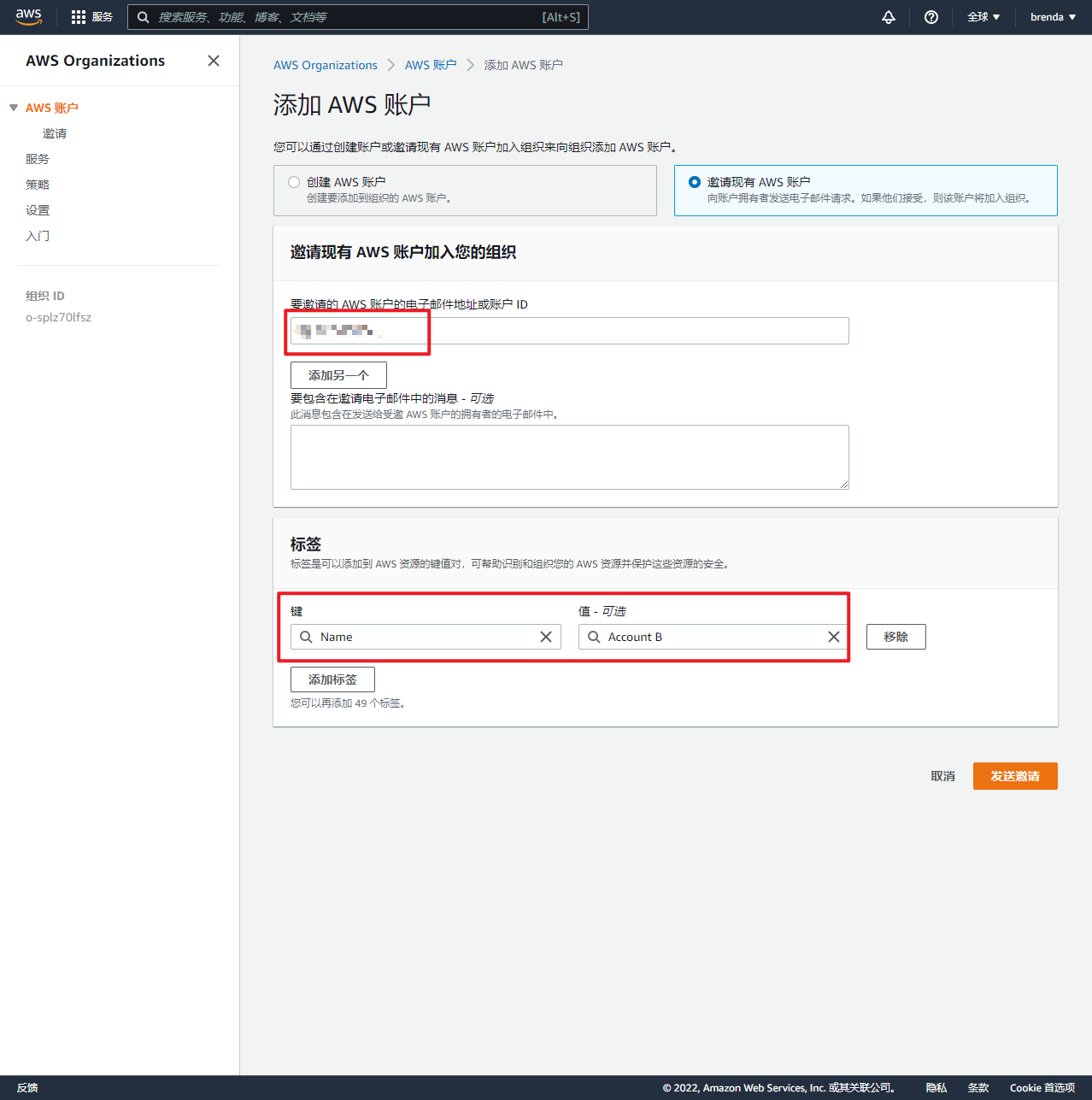

3.3 邀请账户

输入账户ID和要创建的键值,点击发送邀请。

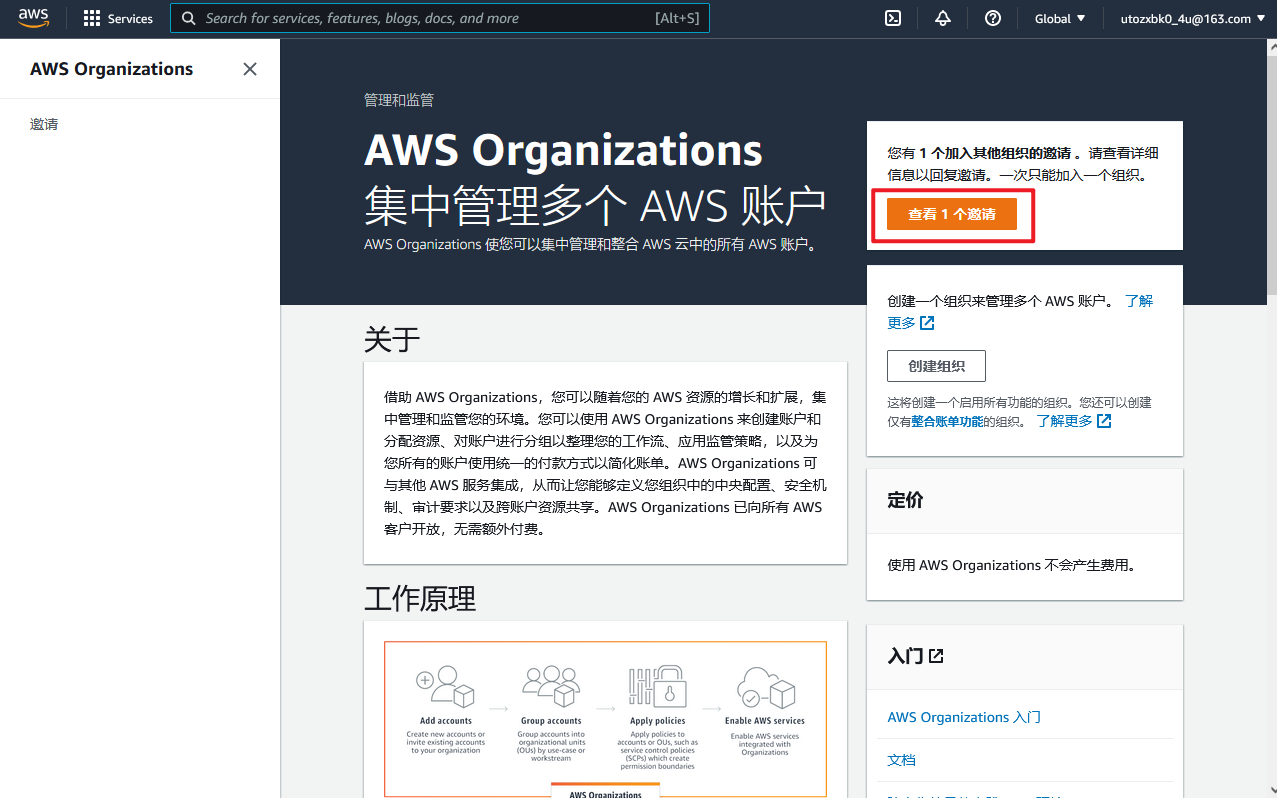

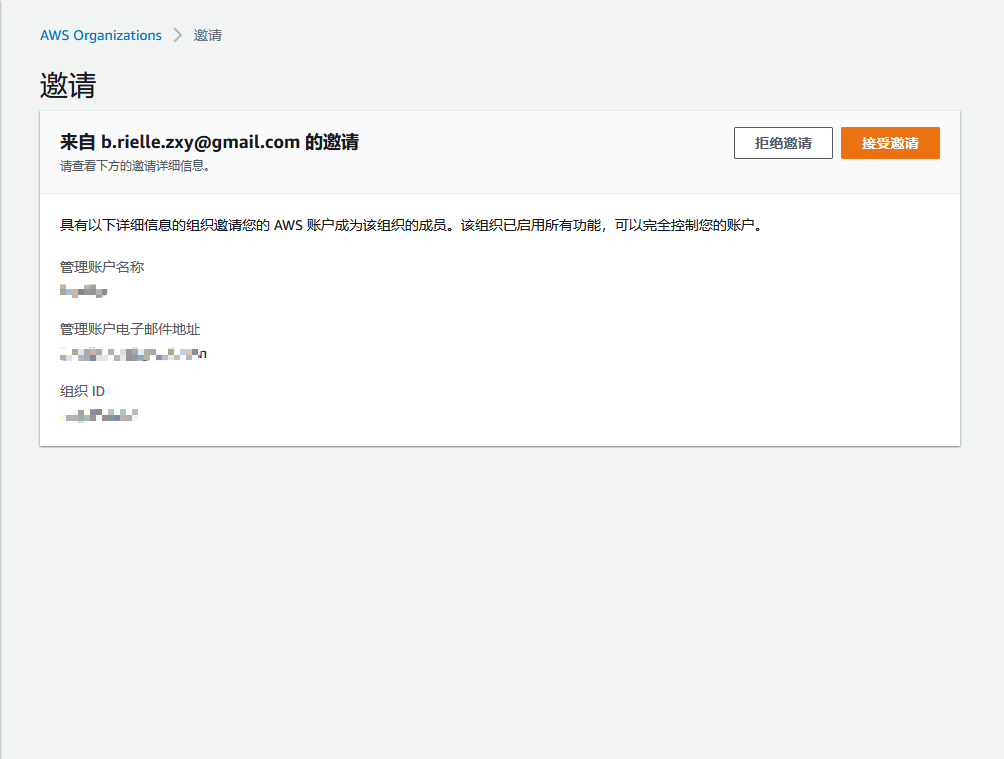

在Account B中可以看到邀请

点开邀请链接之后,接受邀请

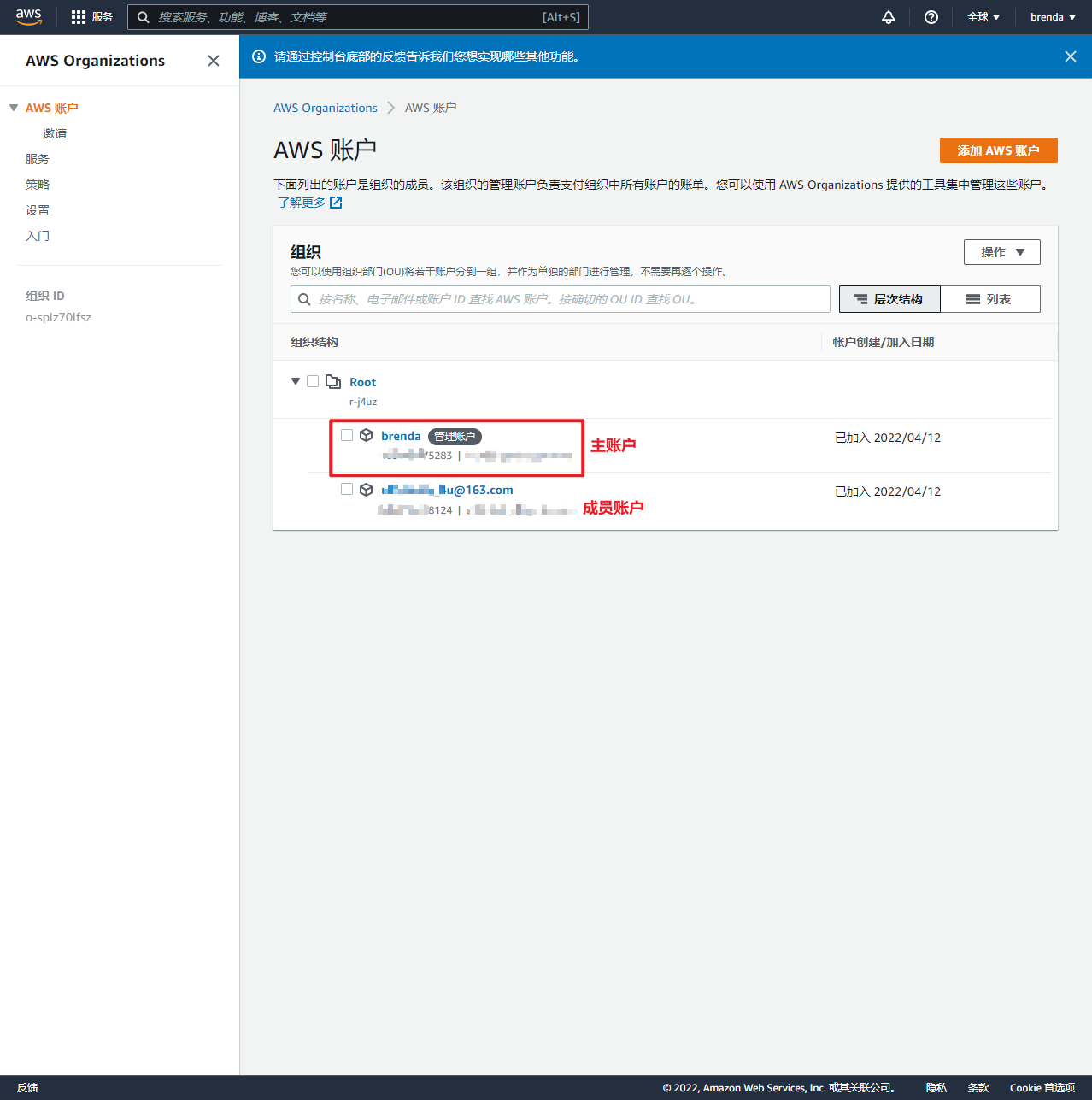

在Account A上查看组织的账户,一个主账户,一个成员账户

3.4 创建S3策略

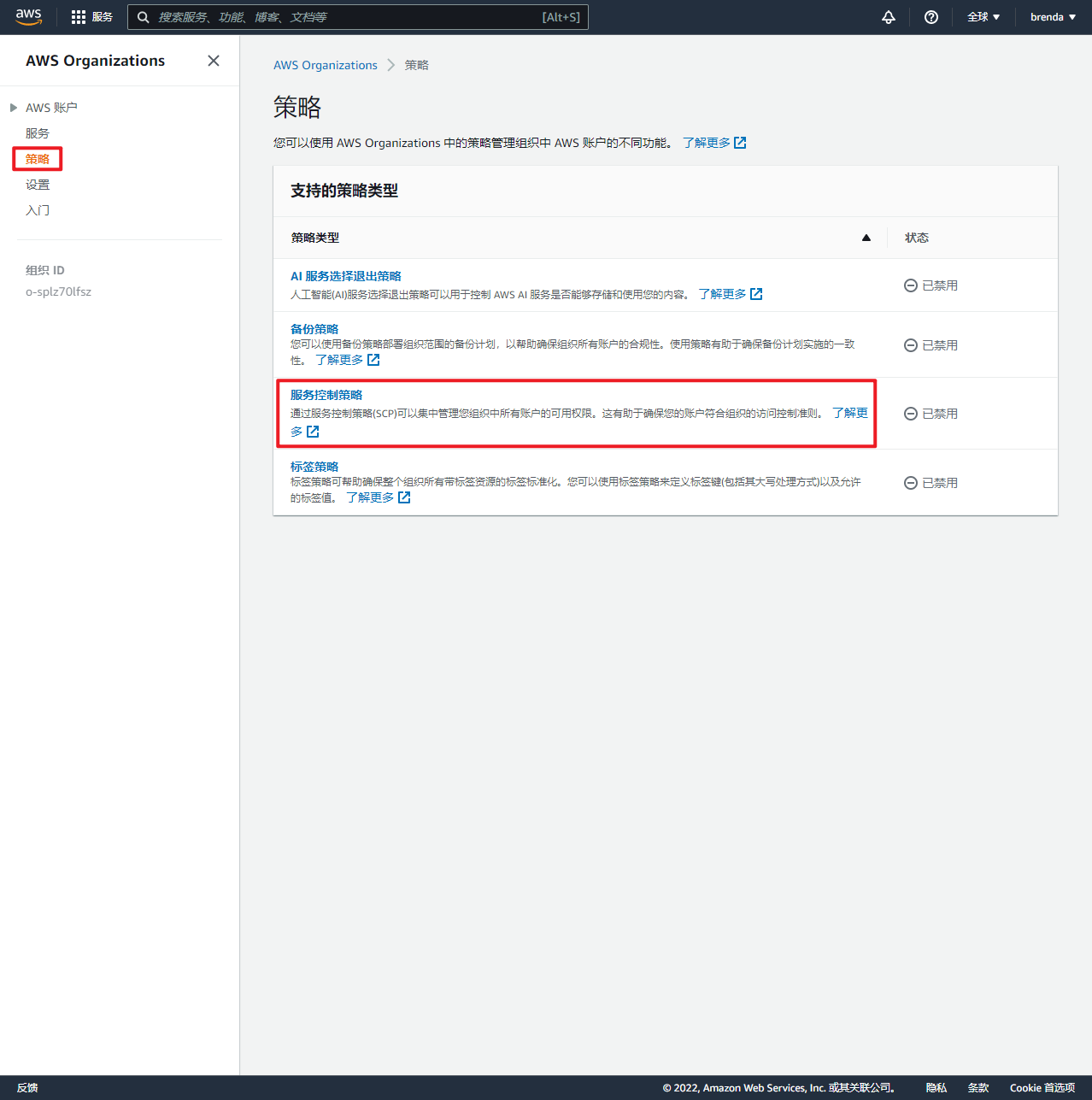

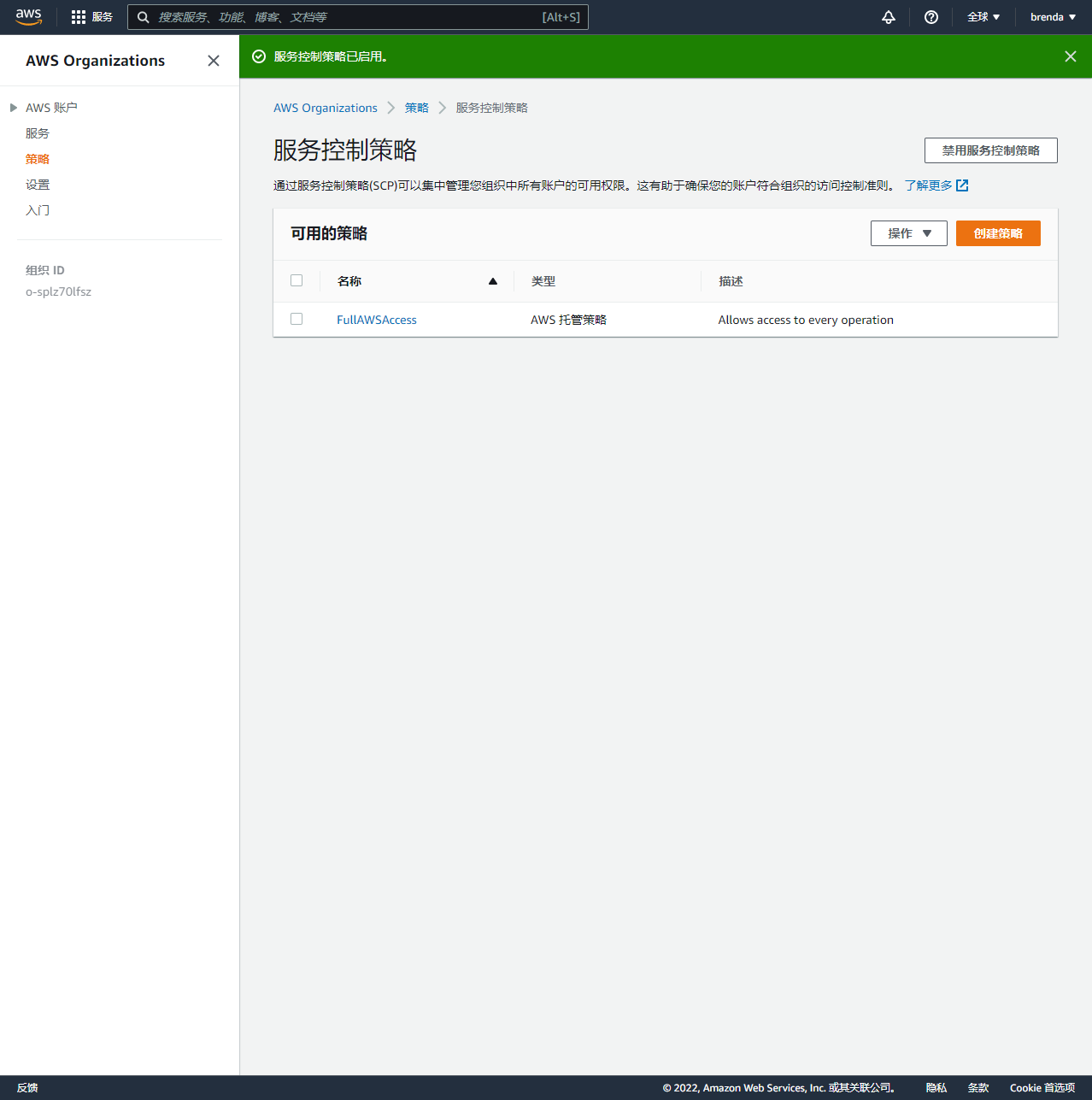

进入策略页面,点击“服务控制策略”

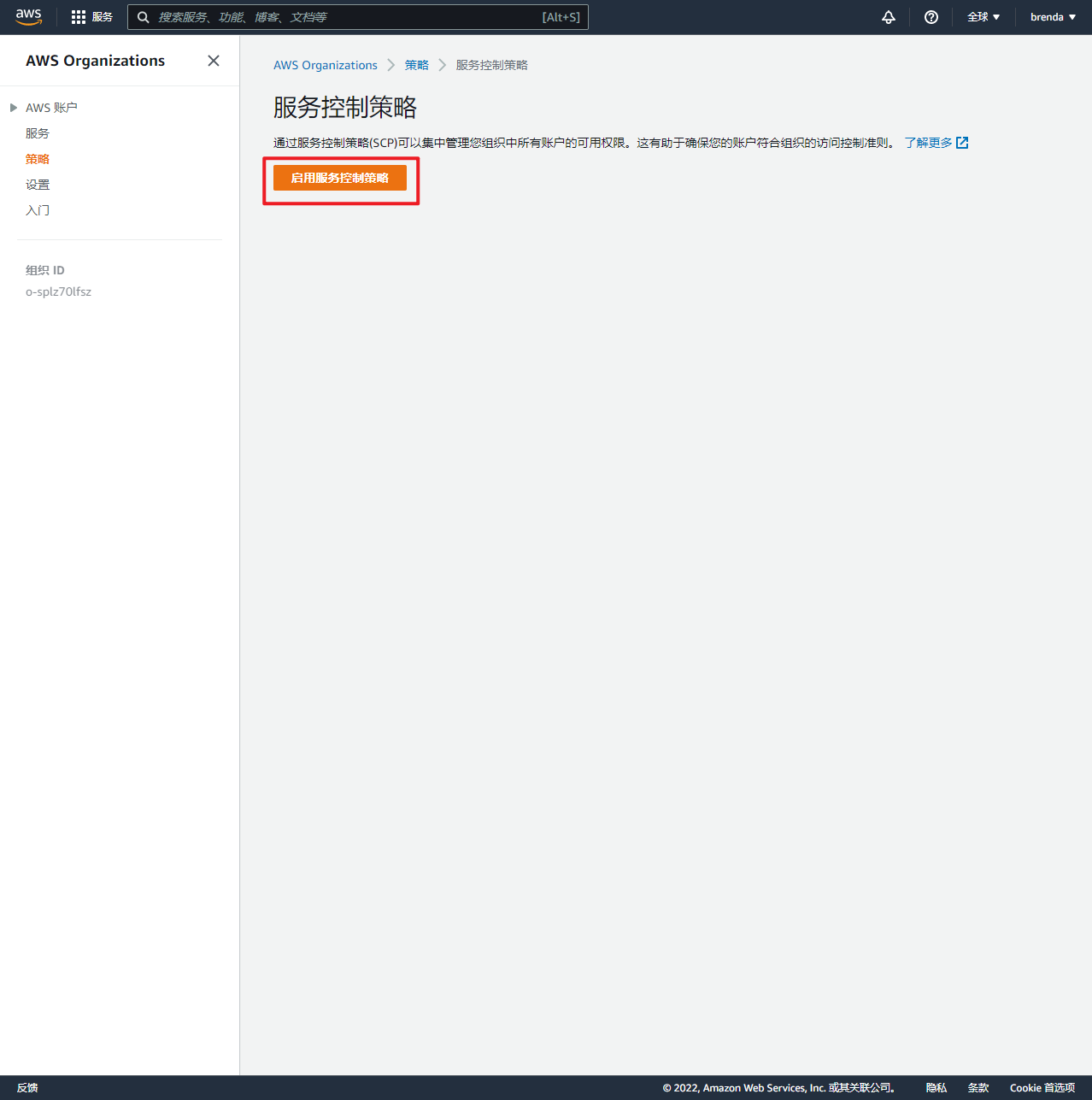

启用服务控制策略

加载完成之后,如下所示

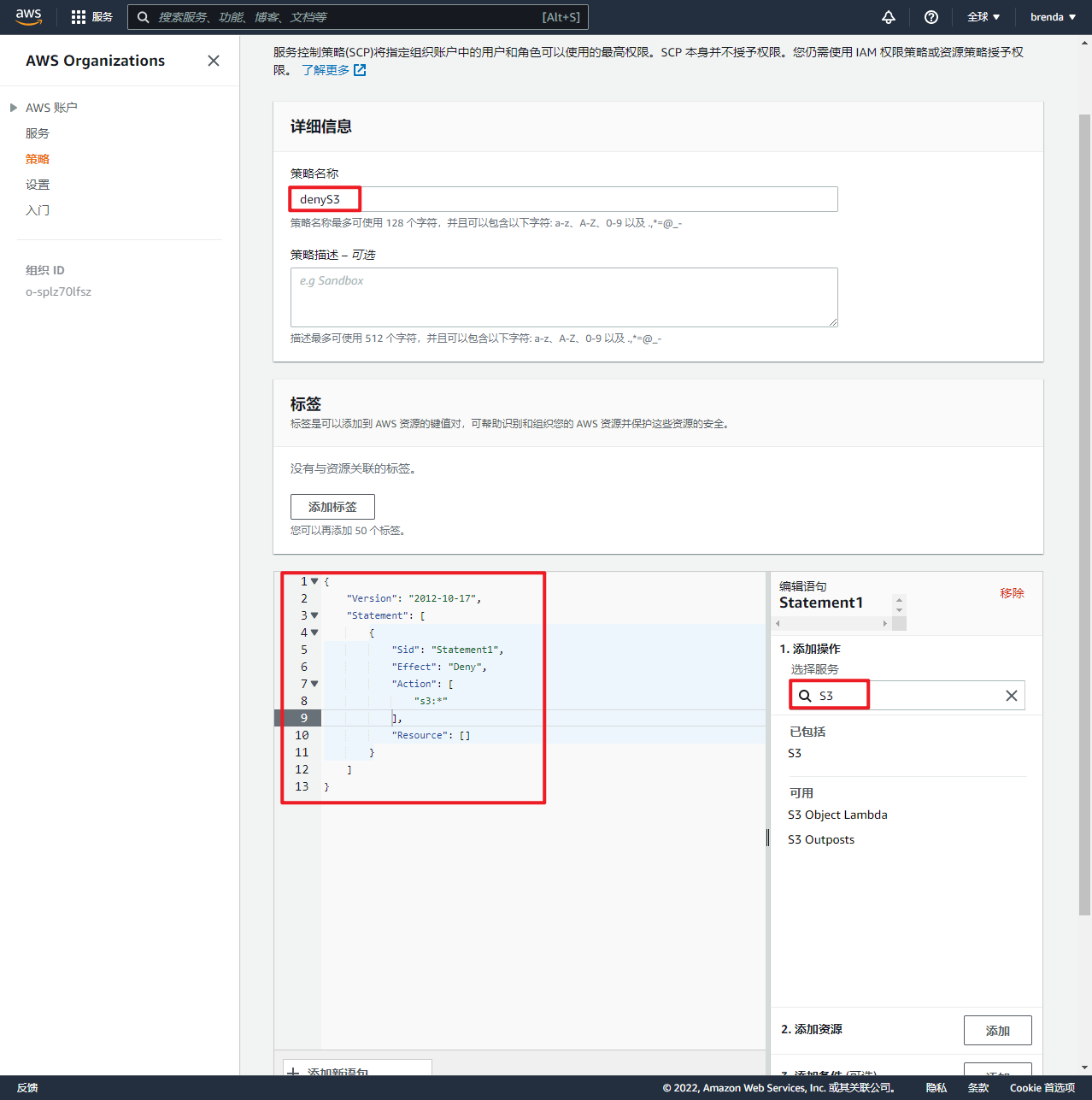

新创建一个策略,来阻止对S3的访问,点击创建策略

策略设置

- 名称:denyS3

- 选择服务:S3,动作:All Actions

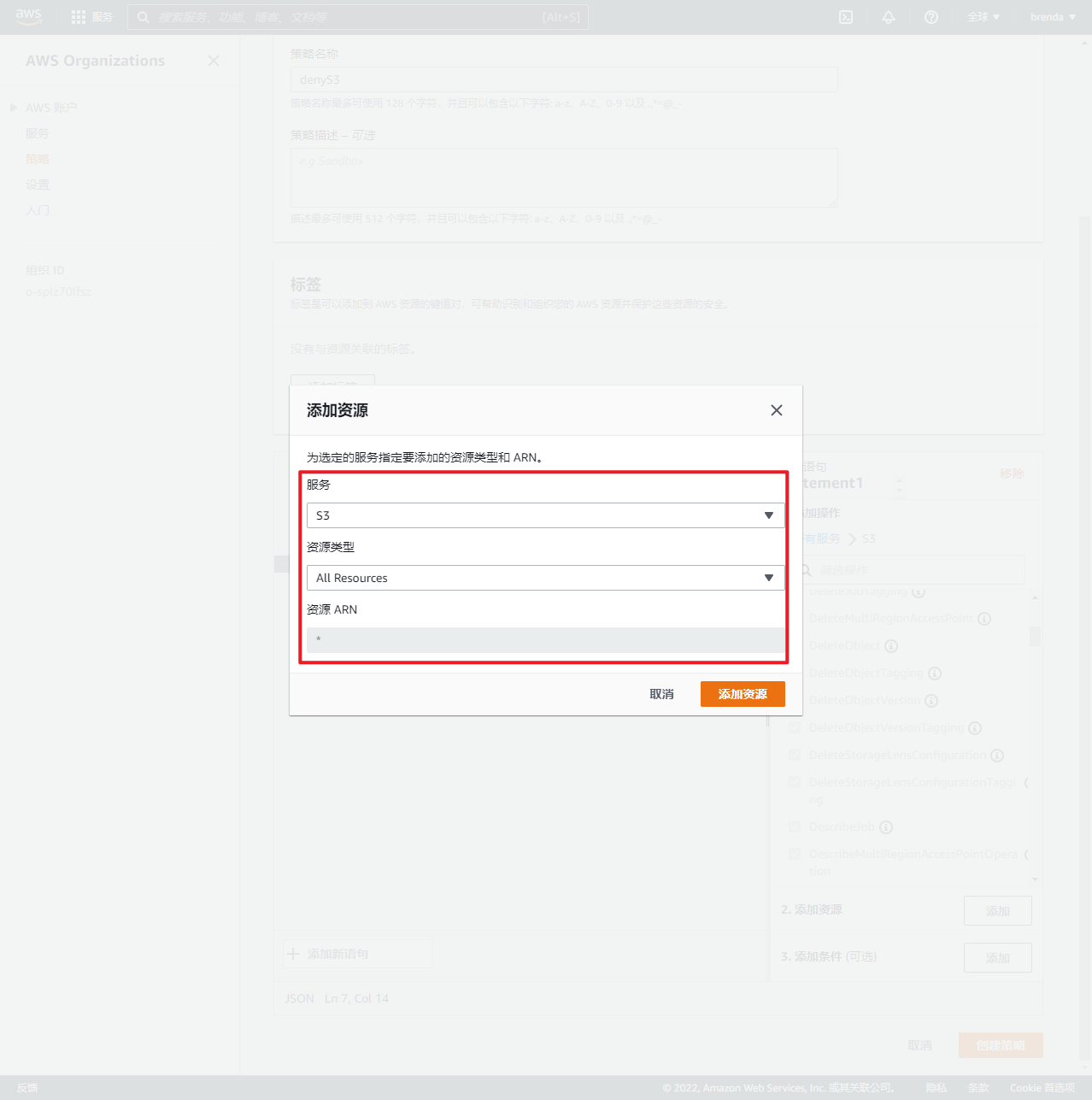

添加资源,添加完成之后点击创建策略

3.5 [前]Account B访问S3测试

目前没有给Account B账户做任何限制,Account B可以正常访问S3存储桶

3.6 将策略应用到Account B

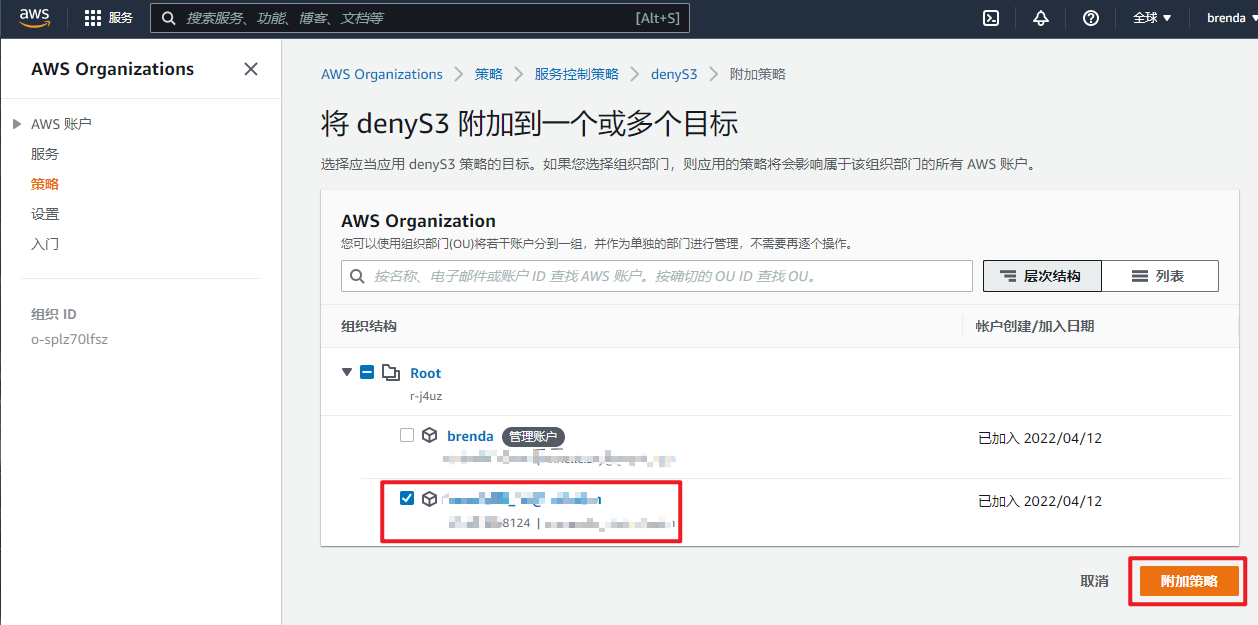

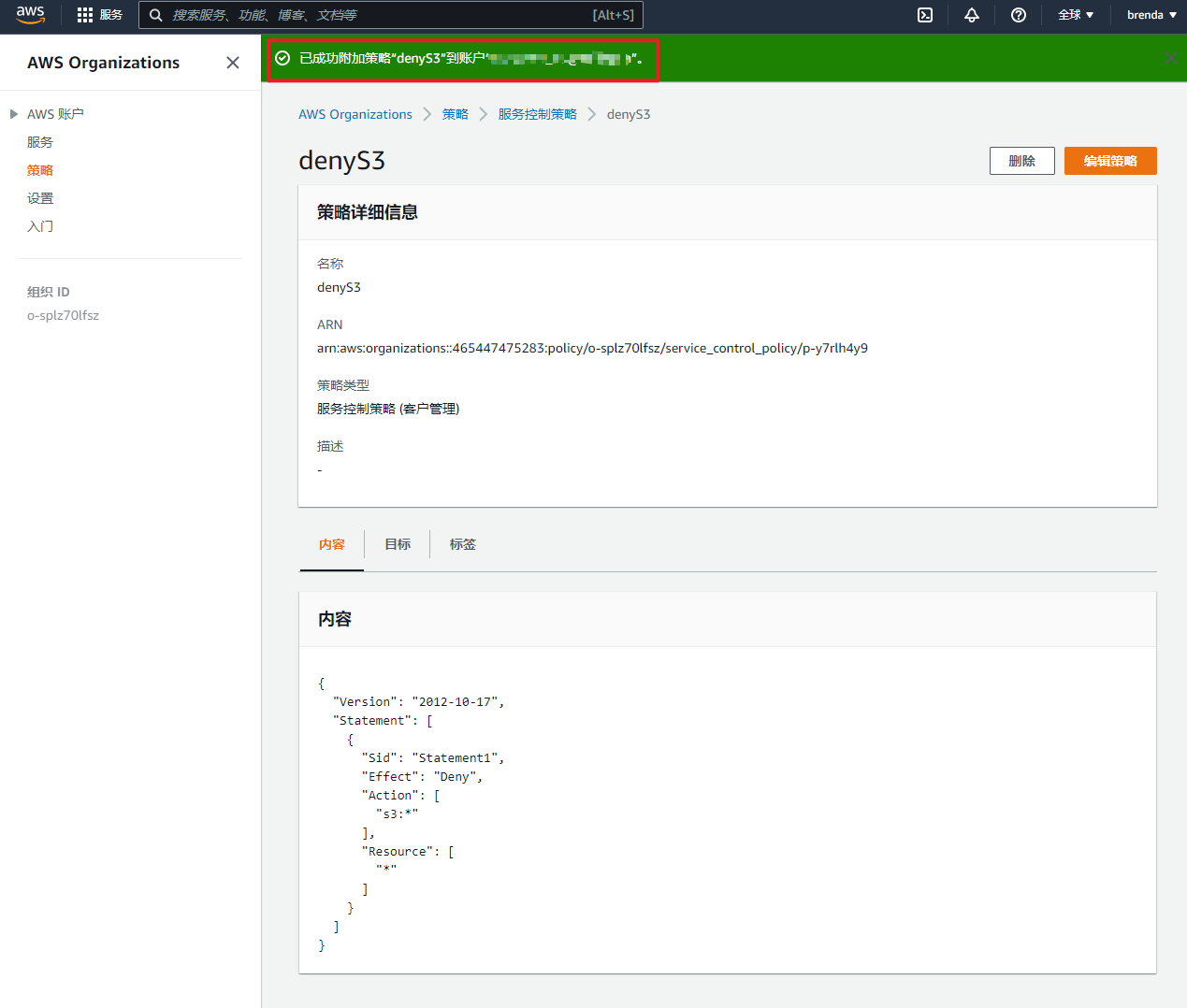

在Account A账户的Organizations中,将denyS3策略附加到Account B

选中denyS3策略,点击操作。点击附加策略

选中要附加的这个账户,点击附加策略

Okay,策略附加成功

3.7 [后]Account B访问S3测试

Account A为Account B添加了限制S3所有权限的策略,现在Account B账户上访问S3进行测试。

Account B再次访问S3时出现提示:无权列出存储桶。所以可以看出策略附加成功,在Account B上已经生效。

总结:本实验是一个简单的AWS Organizations创建以及测试,主要测试的服务控制策略SCP。Organizations还有很多别的功能。